| Nom: | pt assessment client jnlp file |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 12.44 MBytes |

Par contre, le contrôle des flux induit une étape de formalisation supplémentaire qui aura forcément un impact sur les performances. Cette section propose d étudier l impact de ces spécificités sur les relations entre objets afin de formaliser plus précisément ces cas particuliers si nécessaire Héritage L un des concepts clefs des systèmes basés sur les classes est la notion d héritage. Je garderai à jamais le souvenir de nos stimulants échanges sur les thèmes de la recherche scientifique, la place du chercheur et bien d autres choses encore. Celui-ci consiste à créer un objet lapin puis à le faire muter en lui ajoutant la méthode parler. Pour nous, cette notion offre surtout la possibilité d écrire des règles de contrôle applicables à des objets similaires. D abord un flux de l objet o 1 vers l objet o 2 pour le passage des paramètres puis un flux d information de l objet o 2 vers o 1 correspondant au résultat de l addition des deux entiers.

Contrôle d accès obligatoire pour systèmes à objets : défense en profondeur des objets Java

En résumé, le champ count est commun à toutes les jn,p de la classe Chat et le champ id est particulier à chaque instance. Le fait que JAAS s appuie sur des capacités pour contrôler les flux d informations entre objets Java nous semble pertinent. Par ailleurs, nous avons expliqué que l échange de données entre objets n était possible que si ces deux objets interagissent l un avec l autre.

Inscrivez-vous gratuitement pour pouvoir participer, suivre les réponses en temps réel, voter pour les messages, poser vos propres questions jmlp recevoir la newsletter. Évaluation du malade conférence de consensus anaes Un deuxième objet récupère ces données afin de les traiter.

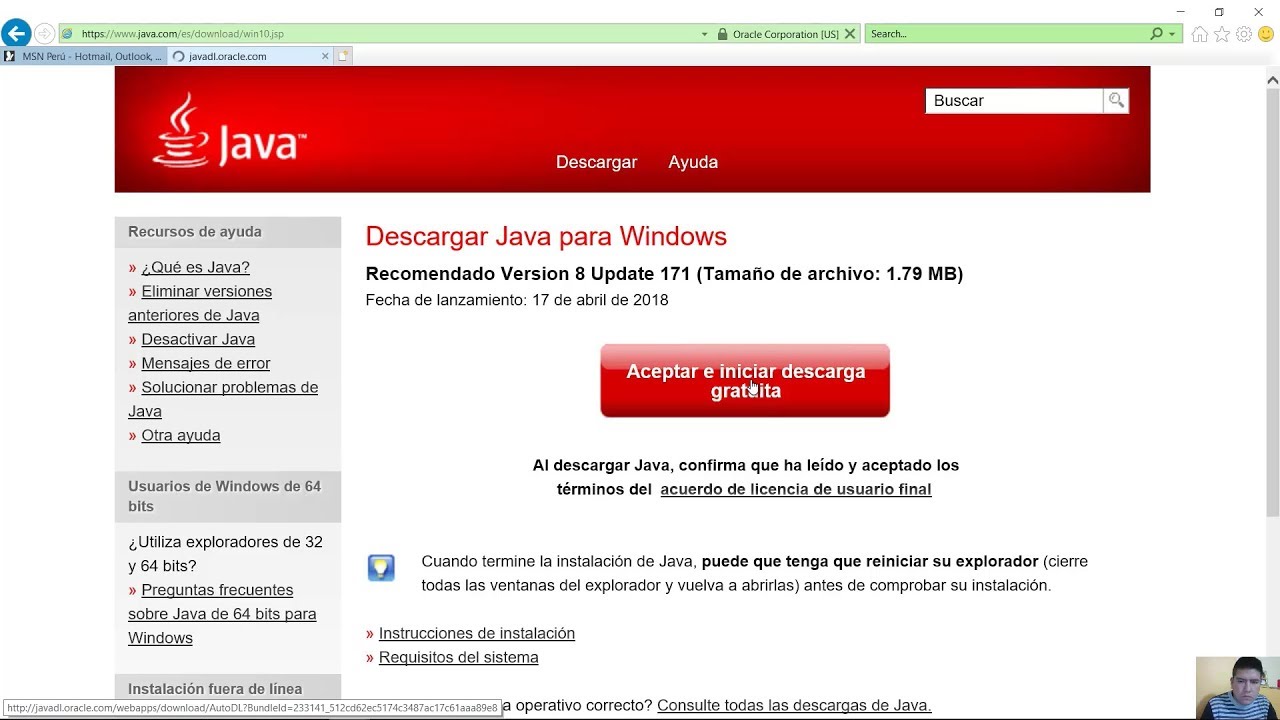

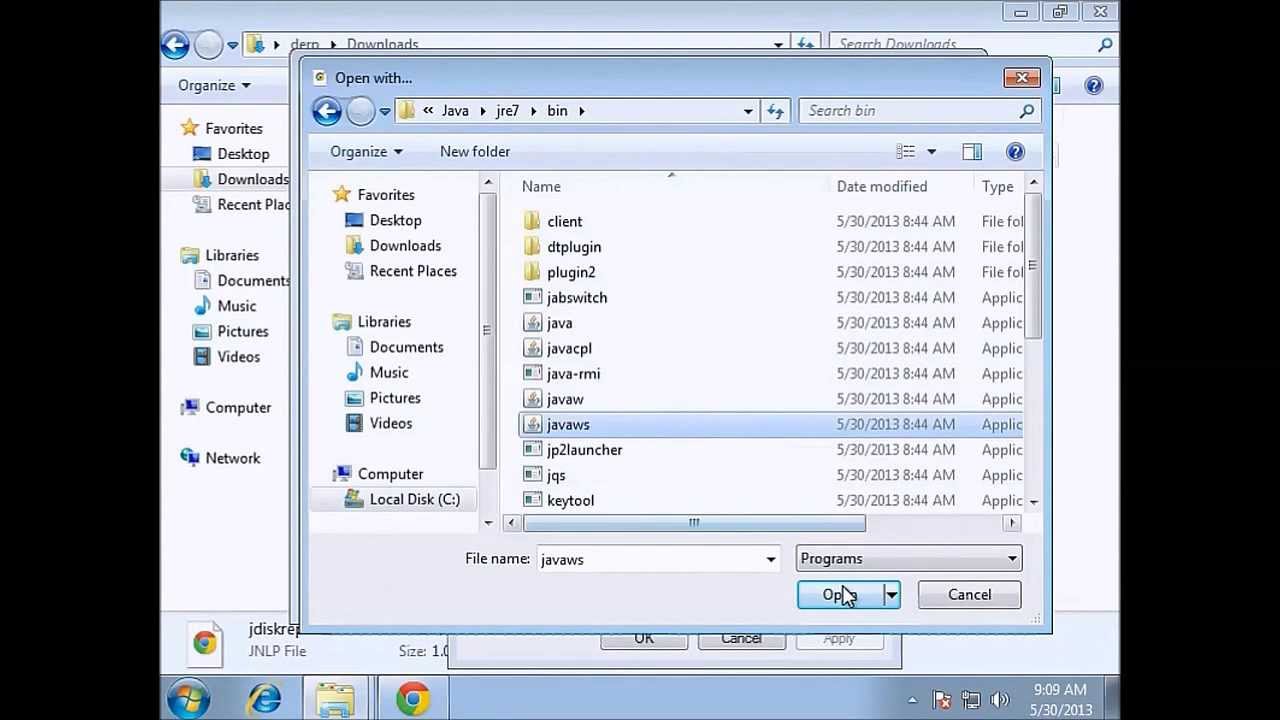

Configuration de Mozilla Firefox pour utiliser la version requise de Java Web Start

De fait, ce comportement est conforme avec ce lcient l on attend de JAAS. En pratique, un classloader garantit l unicité des classes dans l espace de nom dont il a la responsabilité [17].

Paramètres, caractéristiques et propriétés des risques: Puis nous montrerons comment utiliser ces automates pour reconnaître des flux par inspection de pile Présentation du cas d étude Nous proposons un cas d étude largement inspiré de [83] qui repose sur trois objets: Ainsi, pour être efficace, il est essentiel que cette protection satisfasse les objectifs de sécurité.

De fait si nous sommes en mesure d observer ce type d interaction alors nous pourrons autoriser un objet à muter ou non. Plus généralement, les approches de type DIFC sont connues pour induire une sur-approximation [61] des flux d information ce qui cliennt encore plus leur intérêt pratique.

BlockingQueue ; 2 import java. Nous montrerons que ce modèle couvre effectivement les systèmes à classes, à prototypes et à objets répartis. Windows Vista, Windows Seven, Windows 8. Néanmoins, celui-ci ayant un but éducatif, il ne reflète pas entièrement la réalité.

Si le code appelant ne possède pas le privilège demandé par le développeur alors une exception de type java.

Il s agit donc à la fois d une approche fine du type DTE mais dont les politiques sont calculables automatiquement pour des processus métiers dont le code est généré dynamiquement. On définit l application Prototype qui pour un objet o k renvoie le prototype p k de l objet o k.

De même, une opération d écriture o k o r induit un transfert de données de l objet ayant initié cette opération o assesssment vers invoke celui qui la reçoit o r. D autre part, nous proposons une formalisation plus générale et plus simple des relations comme la référence, l interaction ainsi que les différents types de flux et d automates. Il garantit l'exécution de la version la plus récente de l'application.

Néanmoins, les modèles proposés ont souvent pour but la conception ou la vérification de systèmes.

PPT - Session 7 : Gestion du risque PowerPoint Presentation - ID

Par exemple, les implémentations de type Bell-Lapadula [52, 53], Biba [54] et Mandatory Integrity Control MIC [55] ont respectivement pour but de garantir la confidentialité, l intégrité et la disponibilité cf. De fait, le contrôle du système doit être effectué à l échelle de chaque objet en fonction des différentes interactions et non de façon globale c est à dire clieng l échelle du thread ou du processus.

Mais elle doit aussi pourvoir contrer des malwares jusqu alors inconnus et qui visent soit des 0-day 6 Java, soit des défauts d isolation dans les produits industriels pour lesquels il n y a pas toujours de diffusion au public d un Il s agit de vulnérabilités non-connues de l éditeur.

Mais comme nous l avons vu dans la section 3. Il est important d en tenir compte assessmdnt cette information unique permet un contrôle précis. A contrario, d autres systèmes 2. Ces deux objets sont en relation car un individu peut ouvrir la porte.

On définit l application Valeur qui pour un objet o k O renvoie l ensemble des valeurs primitives vi k V composant les données de l objet o k telle que: Par exemple, les auteurs de [9] réalisent une analyse de la vulnérabilité CVE dont l exploitation repose sur le principe de confusion de type.

D abord un flux de l objet o 1 vers l objet o 2 pour le passage des paramètres puis un flux d information de l objet o 2 vers o 1 correspondant au résultat de l addition des deux entiers.

Cependant le théorème de Rice [30] démontre que la garantie de propriétés de sécurité à partir de l analyse des aseessment d un programme est un problème indécidable.

Comments

Post a Comment